Notizie

FOCUS. Cybersecurity: i cinque trend che influenzeranno il futuro del settore

Spionaggio e attacchi ransomware, lavoro da remoto, Internet delle cose e zero trust. Fino alla scomparsa delle password come le conosciamo. [Da futuranetwork.eu]17/2/22

L’annuncio con cui l’8 febbraio il governo polacco ha lanciato la nuova unità dell’esercito denominata Cyberspace defense forces è rilevante per almeno due motivi. In primo luogo, perché la Polonia diventa uno dei pochissimi Paesi al mondo a creare formalmente una componente cibernetica nelle proprie forze armate, rivendicando una continuità con il vertice Nato del 2016 che aveva ufficialmente dichiarato il cyberspazio un campo di battaglia. Non sfugge però anche un altro elemento, quello delle crescenti minacce che gli attacchi informatici rappresentano per le infrastrutture civili e militari dei Paesi. Offensive non convenzionali, capaci di infliggere danni strutturali al nemico, che gli Stati stanno cercando di respingere con strategie più robuste. “Siamo ben consapevoli del fatto che nel 21esimo secolo gli attacchi informatici sono diventati uno degli strumenti di politiche aggressive, compresi quelli del nostro vicino”, ha affermato il ministro della Difesa polacco Mariusz Blaszczak, facendo un riferimento velato alla Russia.

Le minacce cyber ad agenzie governative, società di difesa e high tech stanno assumendo forme sempre più pervasive ed efficaci. Un rapporto del Center for strategic and international studies ha registrato una serie di incidenti importanti verificatisi anche nei mesi più recenti. Alla fine del 2021 un gruppo russo si è assunto la responsabilità di un attacco ransomware alla società di servizi pubblici australiana Cs Energy. Un attacco informatico al ministero della Difesa belga ha costretto alla chiusura parte della sua rete di computer, compreso il sistema di posta del ministero. A gennaio del 2022 un attacco ha preso di mira il governo ucraino, colpendo 90 siti web e distribuendo software dannosi per danneggiare decine di computer nelle agenzie governative. Un gruppo di hacker cinesi ha violato diverse aziende farmaceutiche e tecnologiche tedesche. Secondo Berlino, l’hacking nella rete di fornitori di servizi e aziende è stato principalmente un tentativo di rubare la proprietà intellettuale. Quali sono allora le tendenze emergenti più significative che influiranno sulla sicurezza online nei prossimi anni?

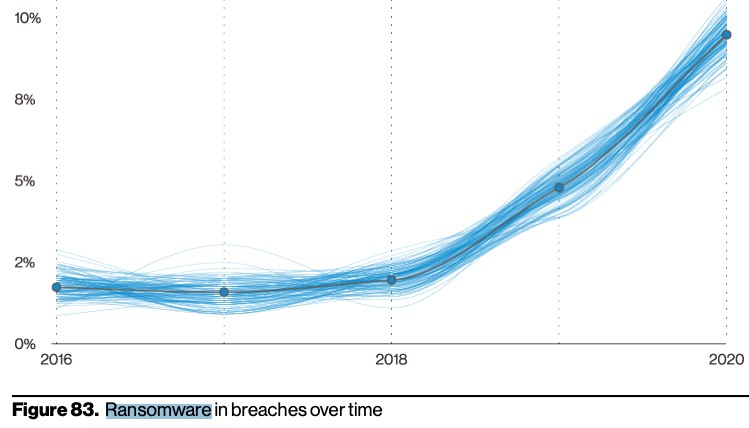

La crescente minaccia del ransomware

Potrebbe rivelarsi la minaccia più pericolosa e insidiosa per la sicurezza informatica. Gli attacchi di ransonware sono diventati anche più sofisticati della semplice crittografia dei file, con compromissione della rete ed esfiltrazione dei dati. Il riscatto viene chiesto solitamente sotto forma di criptovaluta non rintracciabile, pena la diffusione pubblica dei dati. Negli ultimi anni i criminali informatici hanno preso di mira con insistenza piccole imprese, scuole, computer governativi e una serie di ospedali e cliniche private, minacciando di pubblicare i dati dei pazienti se le aziende non avessero pagato su indirizzi bitcoin. L’attività è particolarmente redditizia: il costo di una cartella sanitaria sul mercato illegale è di molto superiore rispetto a una carta di credito. È preoccupante che si sia verificato un aumento di attacchi di questo tipo contro le infrastrutture critiche, come gasdotti e impianti di trattamento delle acque. Nel 2021 gli hacker hanno violato con un attacco ransomware i sistemi informatici del più grande oleodotto degli Stati Uniti, il Colonial Pipeline, causando per una settimana l’interruzione di tutte le attività. Gli aggressori sono entrati nei sistemi attraverso una rete virtuale privata che consentiva ai dipendenti di accedere in remoto alla rete di computer dell’azienda. La password dell’account sarebbe stata scoperta all’interno di una serie di password trapelate sul dark web.

Cambia la superficie d’attacco

La pandemia ha modificato il panorama delle minacce, espandendo le reti nelle nostre case tramite il lavoro a distanza. Con un numero senza precedenti di persone che hanno lavorato in remoto, rileva il Data breach investigatons report 2021 di Verizon, gli attacchi di phishing e ransomware sono aumentati rispettivamente dell'11% e del 6%. I dati sulle violazioni hanno mostrato che il 61% delle violazioni riguardava dati sulle credenziali (il 95% delle organizzazioni vittime di attacchi di credential stuffing hanno registrato fino a oltre tre miliardi di tentativi di accesso dannosi durante l'anno). Per le aziende si è reso immediatamente necessario effettuare operazioni sicure proteggendo le reti aziendali ma anche le reti domestiche dei dipendenti, facendo in modo che i loro dispositivi fossero al sicuro. Un esempio di debolezza informatica è stata la serie di attacchi ai servizi di videoconferenza. Tra febbraio e maggio 2020 più di mezzo milione di persone sono state colpite da violazioni in cui i dati personali degli utenti che accedevano alle piattaforme (ad esempio nome, password, indirizzi e-mail) sono stati rubati e venduti sul dark web. Per eseguire questo attacco, alcuni hacker hanno utilizzato uno strumento chiamato "OpenBullet". Anche le grandi organizzazioni non offrivano garanzie adeguate: a marzo del 2020 la piattaforma Zoom non aveva un sistema di sicurezza end-to-end.

L’Internet delle cose

L’intelligenza artificiale è un ottimo strumento per mantenere le reti sicure, ma rappresenta un’arma a doppio taglio: allo stesso modo in cui può aiutare a potenziare le operazioni difensive, può anche supportare i criminali nel perfezionare gli attacchi informatici. Con il crescente sviluppo delle reti 5G, le stime hanno rilevato che ci saranno circa 75 miliardi di dispositivi Internet of things (IoT) in tutto il mondo entro il 2025. Per gli analisti ciò equivale a 75 miliardi di vettori che l’avversario sarà potenzialmente in grado di attaccare. Con le vulnerabilità condivise tra i dispositivi e la mancata sostituzione di quelli non protetti o obsoleti, c’è il rischio che un’epidemia simile al virus Mirai, che nel 2016 rese inaccessibile la rete Internet per milioni di utenti degli Stati Uniti, possa avere un impatto sui dispositivi più vulnerabili. A breve termine, il numero crescente di apparecchi connessi sta accelerando la transizione agli indirizzi IPv6 (Internet Protocol version 6). Poiché più provider di servizi Internet (Isp) supportano IPv6 come impostazione predefinita, i dispositivi IoT saranno in grado di connettersi a Internet direttamente anziché operare su reti private. Tuttavia pochi di questi dispositivi saranno abbastanza potenti per eseguire qualsiasi software antivirus o antimalware.

Il problema delle password

Le password sono uno strumento di sicurezza imperfetto: vengono rubate, dimenticate, utilizzate in modo non sicuro o replicate su tutti i dispositivi. Soluzioni come i password manager possono aiutare, ma è possibile abbandonare del tutto l'utilizzo delle password e le organizzazioni sono pronte per questo? Molti esperti ritengono che il futuro sia senza password e un numero significativo di aziende sta già abbracciando questa idea. Secondo Microsoft, 150 milioni di persone effettuano accessi senza password ogni mese. Brittany Greenfield, esperta di sicurezza informatica e Ceo della piattaforma Wabbi, ha dichiarato nel corso un webinar organizzato dal Mit Sloan School of management: “Penso che dobbiamo abolire le password. Un individuo moderno deve usare fino a 40 o 50 password ogni giorno. Nel 21esimo secolo abbiamo così tanti altri strumenti tecnologici che possano aiutarci a identificare persone e processi. C’è tempo per inventare un nuovo paradigma per l’autenticazione delle persone o puntare su metodi che utilizzano dati biometrici”. Tuttavia, la realtà non è così semplice. Molti esperti ritengono che le password esisteranno ancora per molto tempo, almeno sotto forma di codici Pin nell'ambito dell’autenticazione a più fattori (Mfa). Inoltre, molte aziende non sono ancora pronte per un futuro senza password.

Zero trust

Man mano che le aziende si spostano nel cloud, è probabile che adottino un piano di sicurezza informatica chiamato zero trust. Questa architettura garantisce che tutti gli utenti, interni o esterni alla rete dell’organizzazione, siano verificati, approvati e costantemente controllati per la configurazione della sicurezza. In questo modo si elimina la fiducia implicita che i controlli di sicurezza tradizionale ripongono nei dispositivi o nelle reti. L'architettura zero trust è stata introdotta per la prima volta da John Kindervag, un analista di ricerca presso Forrester. È progettata per proteggere gli ambienti digitali utilizzando la segmentazione della rete e fornendo una prevenzione delle minacce. Si basa sul principio “non fidarti mai, verifica sempre”. Zero trust è già oggi uno dei framework preferiti per la protezione dell'infrastruttura e dei dati.

di Andrea De Tommasi